Najbardziej zawirusowane strony w 2025 roku – analiza trendów w darknecie i sieci P2P

W 2025 roku krajobraz cyberzagrożeń zmienił się radykalnie – pojawiły się nowe, najbardziej zawirusowane strony, które infekują użytkowników nawet bez ich aktywności. Atakują nie tylko przez darkweb i sieci P2P, ale również przez pozornie zaufane źródła, takie jak fałszywe aktualizacje czy klony popularnych serwisów. Ta analiza pokazuje, jak rozpoznać i uniknąć tych zagrożeń, zanim zainfekują Twój system lub przejmą dane.

Jakie są najbardziej zawirusowane strony w 2025 roku?

W 2025 roku zaobserwowano trzy dominujące kategorie najbardziej zawirusowanych stron:

- Fałszywe portale aktualizacji oprogramowania (np. strony podszywające się pod producentów sterowników lub systemów operacyjnych).

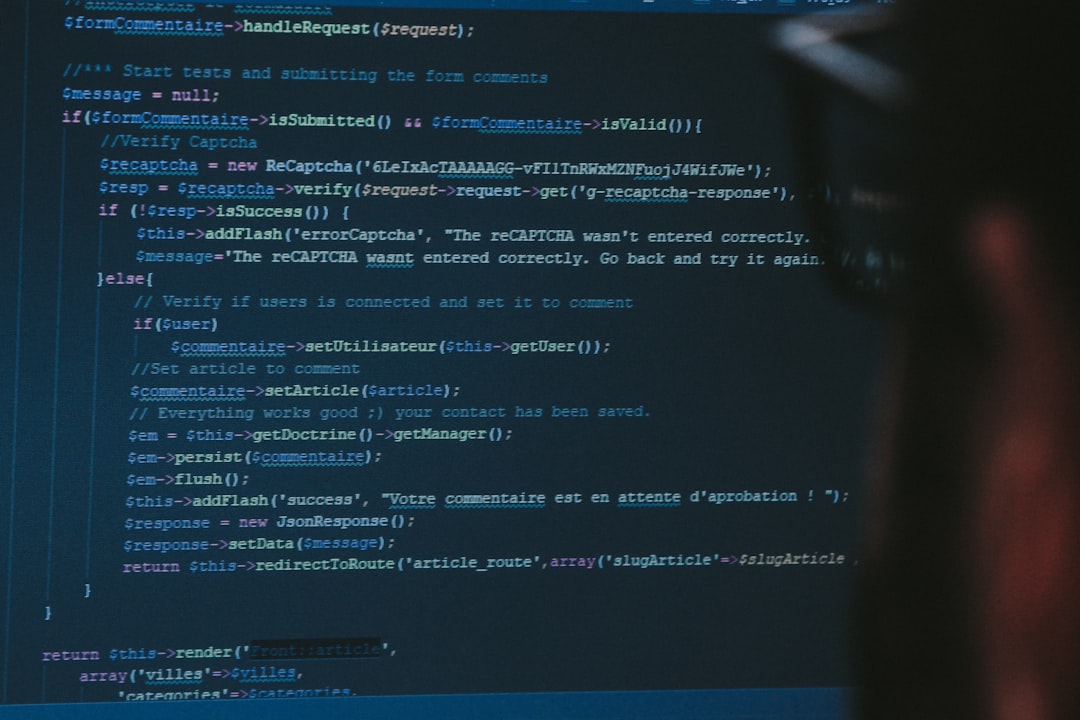

- Strony w darknecie oferujące nielegalne pliki i klucze licencyjne, które zawierają złośliwe skrypty uruchamiane w tle.

- Serwisy P2P (peer-to-peer) udostępniające pirackie treści, w których kod infekujący jest ukryty w metadanych lub samych plikach instalacyjnych.

Najgroźniejsze infekcje 2025 roku to trojany bankowe, ransomware z funkcją kradzieży tożsamości oraz rootkity działające na poziomie firmware. Wiele z nich wykorzystuje luki w przeglądarkach i systemach operacyjnych, zanim pojawią się oficjalne poprawki bezpieczeństwa.

Dlaczego darkweb i sieci P2P stały się głównym źródłem infekcji?

Darknet oraz sieci P2P są szczególnie atrakcyjne dla cyberprzestępców z dwóch powodów: anonimowości i dużego ruchu. Użytkownicy pobierający pliki z niezweryfikowanych źródeł często ignorują ostrzeżenia antywirusa, co otwiera furtkę do infekcji.

W 2025 roku ponad 60% nowo wykrytych malware’ów pochodziło z sieci P2P, zwłaszcza z serwisów z plikami oznaczonymi jako „premium crack” lub „no license needed”. W darknecie dominują z kolei strony, które udają sklepy z cyfrowymi produktami lub panele do zarządzania kryptowalutami – ich celem jest pozyskanie kluczy API i danych logowania.

Jak rozpoznać zawirusowaną stronę zanim ją odwiedzisz?

Istnieją konkretne sygnały ostrzegawcze, które pozwalają wykryć zagrożenie jeszcze przed kliknięciem w link:

- Adres URL zawiera nietypowe znaki, końcówki domeny spoza standardowych (.xyz, .top, .ru, .cn).

- Strona wymaga wyłączenia ochrony przeglądarki lub „akceptacji niestandardowych certyfikatów”.

- Zawartość strony ładuje się przez długi czas, a w tle pojawiają się nieznane skrypty lub przekierowania.

- Użytkownik proszony jest o szybkie pobranie pliku .exe, .bat lub .scr bez weryfikacji źródła.

Profesjonaliści bezpieczeństwa IT zalecają weryfikację każdej nieznanej strony w sandboxie lub przez zewnętrzny skaner linków (np. VirusTotal).

Czy darmowy program wirusowy wystarczy w 2025 roku?

Użycie samego darmowego programu wirusowego nie zapewnia pełnej ochrony przed współczesnymi zagrożeniami. Darmowe rozwiązania skutecznie wykrywają znane sygnatury, ale często nie reagują na ataki typu „zero-day” ani złośliwe makra ukryte w dokumentach.

Aby zwiększyć poziom bezpieczeństwa:

- Korzystaj z oprogramowania z aktualizowaną bazą heurystyczną.

- Włącz ochronę w czasie rzeczywistym oraz monitorowanie ruchu sieciowego.

- Połącz darmowy skaner z zaporą sieciową oraz filtrowaniem DNS blokującym złośliwe domeny.

Z mojego doświadczenia wynika, że najlepsze efekty daje łączenie darmowego antywirusa z ręcznym monitorowaniem procesów systemowych (np. za pomocą narzędzi Process Explorer lub Autoruns).

Jak szyfrowanie dysku Windows chroni przed skutkami infekcji?

Szyfrowanie dysku Windows (np. BitLocker) nie zapobiega samemu zainfekowaniu systemu, ale skutecznie ogranicza skutki ataku. W przypadku kradzieży komputera lub włamania ransomware, zaszyfrowane dane są dla przestępców bezużyteczne.

Warto jednak pamiętać:

- BitLocker działa najskuteczniej w połączeniu z modułem TPM 2.0.

- Klucz odzyskiwania należy przechowywać offline (nie w chmurze).

- Należy regularnie aktualizować system i sterowniki, ponieważ malware potrafi obejść starsze wersje szyfrowania.

Zaszyfrowany dysk to ostatnia linia obrony – nie zatrzyma infekcji, ale może uratować Twoje dane przed odczytaniem przez napastnika.

Jak dbać o bezpieczeństwo danych w 2025 roku?

Bezpieczeństwo danych w 2025 roku wymaga podejścia warstwowego: technicznego, proceduralnego i behawioralnego. Z perspektywy praktyka, najskuteczniejsze strategie obejmują:

- Regularne kopie zapasowe – w modelu 3-2-1 (trzy kopie, na dwóch nośnikach, jedna offline).

- Segmentację sieci – oddzielanie urządzeń osobistych od służbowych.

- Aktualizacje oprogramowania – każda niezałatana luka może być wektorem infekcji.

- Edukację użytkowników – większość ataków zaczyna się od błędu człowieka, nie od luki w systemie.

W praktyce najlepszą obroną jest połączenie technologii z konsekwentną dyscypliną cyfrową – świadomość ryzyka to pierwszy krok do realnego bezpieczeństwa.

Najczęściej zadawane pytania (FAQ)

Jakie przeglądarki są najczęściej atakowane przez zawirusowane strony?

Najczęściej atakowane są przeglądarki z dużym udziałem rynkowym – głównie Chrome i Edge – ponieważ ich popularność zwiększa opłacalność ataków. Ataki koncentrują się na rozszerzeniach oraz lukach w silniku JavaScript.

Czy korzystanie z VPN chroni przed zawirusowanymi stronami?

VPN ukrywa Twój adres IP i szyfruje połączenie, ale nie chroni przed pobraniem złośliwego pliku. To warstwa prywatności, nie bezpieczeństwa. Nadal potrzebny jest aktywny monitor ruchu i filtr domen zaufanych.

Czy zainfekowany komputer można oczyścić bez reinstalacji systemu?

W niektórych przypadkach tak, szczególnie gdy infekcja dotyczy warstwy użytkownika, a nie jądra systemu. Wymaga to jednak narzędzi specjalistycznych (np. Malwarebytes Anti-Rootkit, ESET Emergency Kit) oraz wiedzy o strukturze procesów systemowych.

Cyberprzestępczość w 2025 roku ewoluowała w kierunku automatyzacji i personalizacji ataków. Najbardziej zawirusowane strony nie są już tylko domenami z marginesu internetu – to często precyzyjnie zaprojektowane pułapki podszywające się pod realne usługi. Ochrona wymaga więc nie tylko technologii, lecz także świadomości i dyscypliny użytkownika. Tylko połączenie tych elementów daje realną odporność na współczesne zagrożenia.